Propuesta de implementación para proyecto de titulación Maestría en Ciberseguridad

Propuesta

Implementación Políticas y Controles según Norma ISO 27001 para la empresa Computer-ec S.A.

Fortalecimiento de la Seguridad mediante la Implementación de Políticas y Procedimientos según la Norma ISO 27001

En nuestro compromiso por garantizar la seguridad de la infraestructura tecnológica de la empresa Cpmputer-ec SA, hemos adoptado un enfoque integral basado en la Norma ISO 27001. Con esta implementación, buscamos no solo mejorar las políticas existentes, sino también desarrollar nuevas políticas y procedimientos. Este esfuerzo integral nos permitirá cumplir con los requisitos necesarios para obtener la certificación, asegurando un entorno de información seguro y confiable.

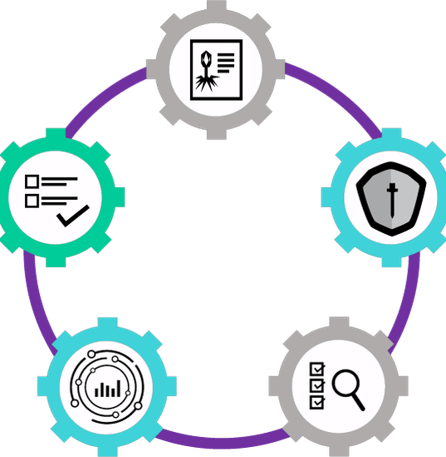

Objetivos:

Establecer un Marco de Seguridad.

Identificar y Evaluar Riesgos.

Desarrollar Políticas y Procedimientos.

Implementar Controles Técnicos y Organizacionales.

Monitorear y Mejorar Continuamente.

Desarrollo:

Establecer un Marco de Seguridad:

Definir roles y responsabilidades para incluir responsabilidades específicas para la gestión de la seguridad según ISO 27001.

Formalizar la estructura de gestión de la seguridad, estableciendo comités y equipos de respuesta a incidentes.

Establecer políticas generales.

Identificar y Evaluar Riesgos:

Realizar una Matriz de Riesgos de Seguridad de la Información.

Identificar activos críticos y amenazas.

Clasificar los riesgos usando la matriz de riesgos y desarrollar un plan de mitigación.

Desarrollar Políticas y Procedimientos:

Crear políticas específicas (por ejemplo, acceso, autenticación, trabajo remoto).

Documentar procedimientos para implementar las políticas, como traslado de equipos, eliminación segura o reutilización de equipo.

Verificar que todas las políticas y procedimientos desarrollados cumplan con los controles especificados en la norma.

Implementar Controles Técnicos y Organizacionales:

Implementar SIEMs y un repositorio de syslog para firewalls.

Establecer controles organizacionales (capacitación, concienciación).

Implementar un programa regular de escaneo y análisis de vulnerabilidades para identificar y corregir debilidades en la infraestructura de TI.

Monitoreo y mejora continua:

Actualizar regularmente la Matriz de Riesgos de Seguridad de la Información para reflejar cambios en el entorno de riesgo.

Realizar revisiones periódicas de políticas y procedimientos, y llevar a cabo auditorías internas y externas.

Ajustar políticas y controles según sea necesario.